Resumo

Pesquisadores da Universidade Católica de Lovaina (KU Leuven), na Bélgica, expuseram uma falha no Fast Pair, protocolo do Google que permite conectar fones de ouvido com um único toque. O denominado WhisperPair permite que hackers sequestrem a conexão de dispositivos de pelo menos dez fabricantes, interceptando áudio e transformando os acessórios em rastreadores.

A falha afeta uma lista de 17 modelos que, segundo os pesquisadores, falham em bloquear novas conexões quando já estão em uso. À revista Wired, o grupo explicou que, ignorando travas básicas, o protocolo permite que um invasor force o pareamento em segundos.

O grupo criou um site com os dispositivos que falharam ou não no teste e publicou um vídeo demonstrando situações em que a invasão é possível.

Todos os dispositivos vulneráveis passaram pelo processo de certificação do Google e foram aprovados pelo Validator App, ferramenta que deveria garantir a implementação correta do protocolo Fast Pair.

Após a divulgação do estudo, a empresa afirmou que adicionou novos testes de implementação focados especificamente nessas exigências. O grupo alega que recebeu uma recompensa de US$ 15 mil pela investigação (cerca de R$ 80,8 mil e conversão direta) e cumpriu uma janela de 150 dias para a divulgação da falha.

Como funciona a invasão?

Segundo o estudo, a execução do ataque é rápida e não exige hardwares muito potentes. Utilizando um minicomputador Raspberry Pi 4 e uma antena Bluetooth, os pesquisadores conseguiram assumir o controle dos dispositivos em testes realizados a uma distância de cerca de 14 metros, mas afirmam que o alcance pode ser maior.

Para realizar a invasão, que leva entre 10 e 15 segundos, o hacker precisa obter o Model ID (identificador do modelo) do acessório alvo. O grupo da KU Leuven demonstrou três formas de conseguir isso:

- Comprando um dispositivo do mesmo modelo

- Interceptando o ID quando o dispositivo alvo tenta se conectar legitimamente

- Consultando uma API pública do Google para listar todos os Model IDs possíveis (método de força bruta)

Uma vez conectado, o invasor pode injetar áudio (em volume máximo, se desejar) ou capturar o som ambiente através do microfone do acessório.

Risco para dispositivos não vinculados

Segundo os pesquisadores, o risco é ainda maior para usuários que não possuem o acessório vinculado a uma conta Google, o que é mais comum entre donos de iPhone que usam fones de terceiros.

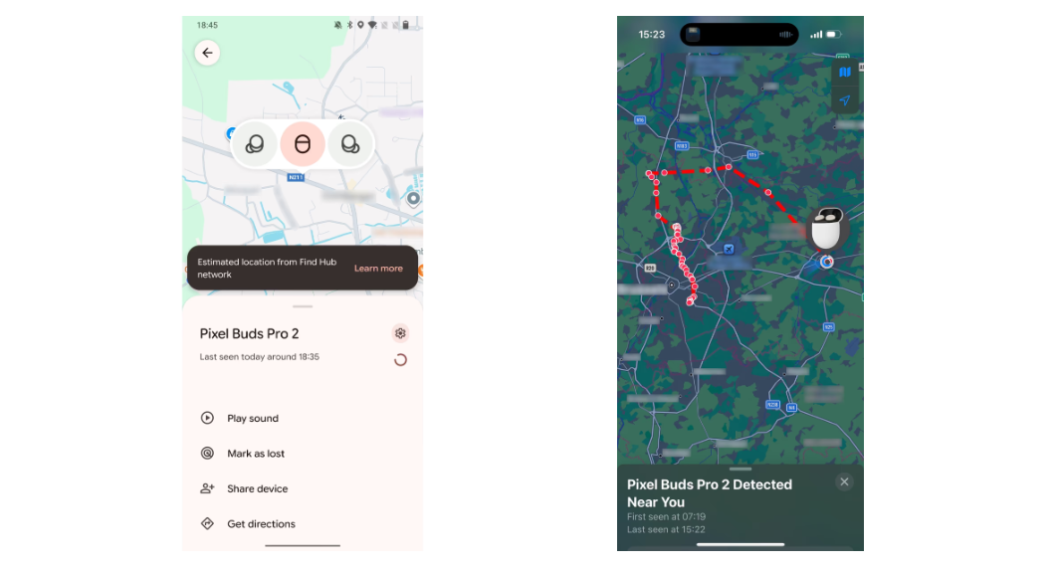

Isso porque, ao explorar o WhisperPair, o hacker pode registrar o dispositivo da vítima na própria conta do Google, permitindo o uso da rede de localizar dispositivos para monitorar a localização da pessoa.

O Google informou à Wired que liberou uma atualização para o Find Hub no Android visando impedir esse tipo de rastreamento. No entanto, os pesquisadores informaram à reportagem que encontraram, horas depois, uma maneira de contornar o patch e continuar rastreando os dispositivos. O Google não comentou imediatamente sobre essa nova brecha.

O que dizem as fabricantes?

As empresas reagiram de formas distintas:

- Xiaomi: atribuiu o erro a uma “configuração não padrão” feita pelos fornecedores de chips e prometeu atualizações para a linha Redmi. O chipset vulnerável identificado nos testes é da fabricante Airoha.

- JBL (Harman): confirmou o recebimento dos patches do Google e informou que o software será atualizado via aplicativo nas próximas semanas.

- Jabra: alegou ter corrigido vulnerabilidades em junho e julho, embora os pesquisadores contestem a data devido ao cronograma de divulgação da falha.

- Logitech: informou que integrou a correção no firmware de novas unidades de produção.

- Sony, Marshall e Nothing não responderam.

A correção exige que o usuário instale o aplicativo da fabricante do fone e execute uma atualização de firmware.

Pesquisadores acham falha em protocolo usado por diversos fones de ouvido