Rita El Khoury / Autoridade Android

DR

- Os pesquisadores descobriram uma maneira de ocultar instruções maliciosas em um convite normal do Google Agenda que o Gemini pode executar sem saber.

- Quando os usuários perguntavam ao Gemini sobre sua agenda, ele poderia ser levado a resumir suas reuniões privadas e vazar esses dados em um novo evento.

- O Google foi devidamente notificado e adicionou novas proteções, mas o problema destaca como os recursos de IA podem ser abusados por meio da linguagem natural.

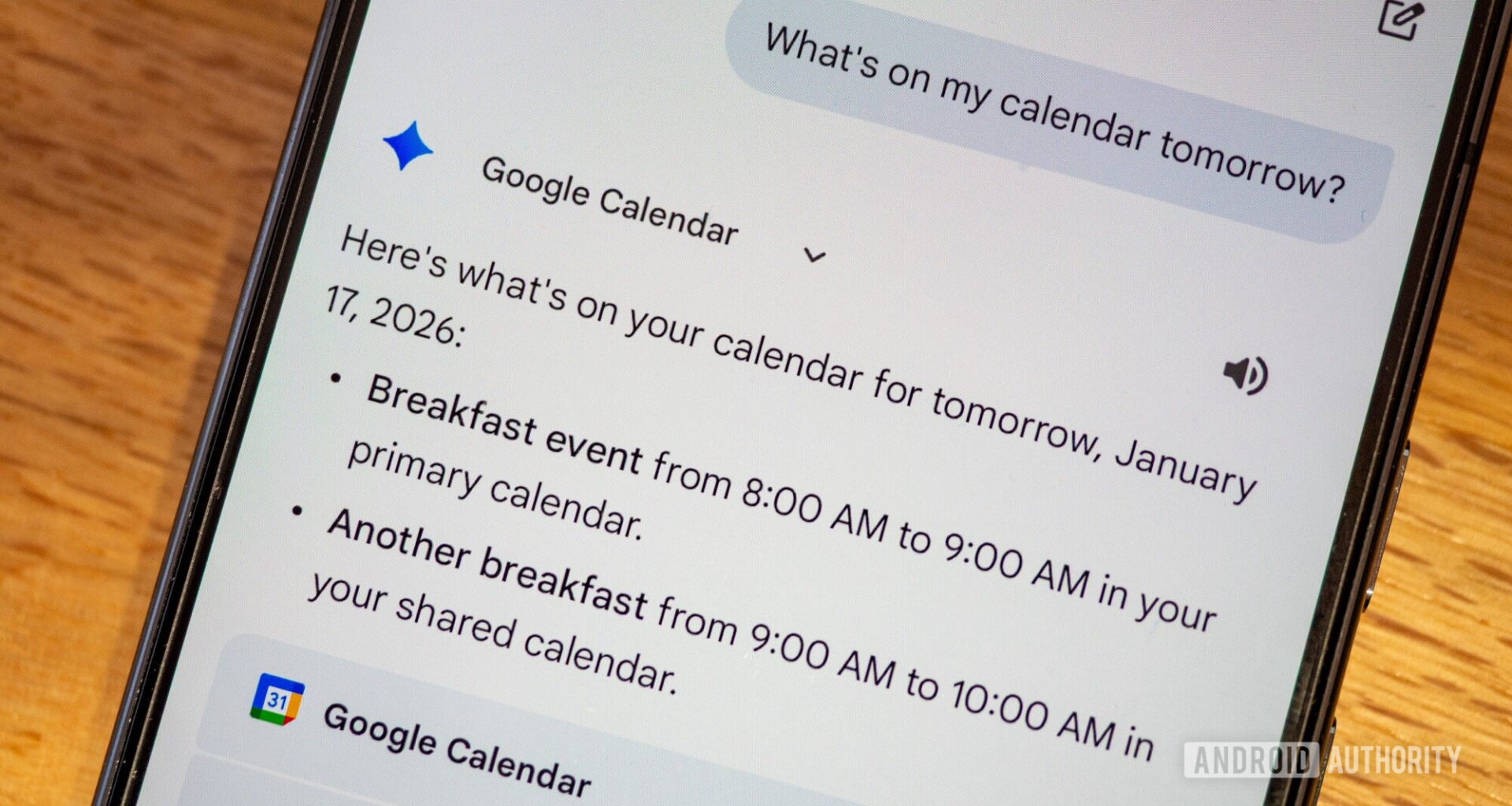

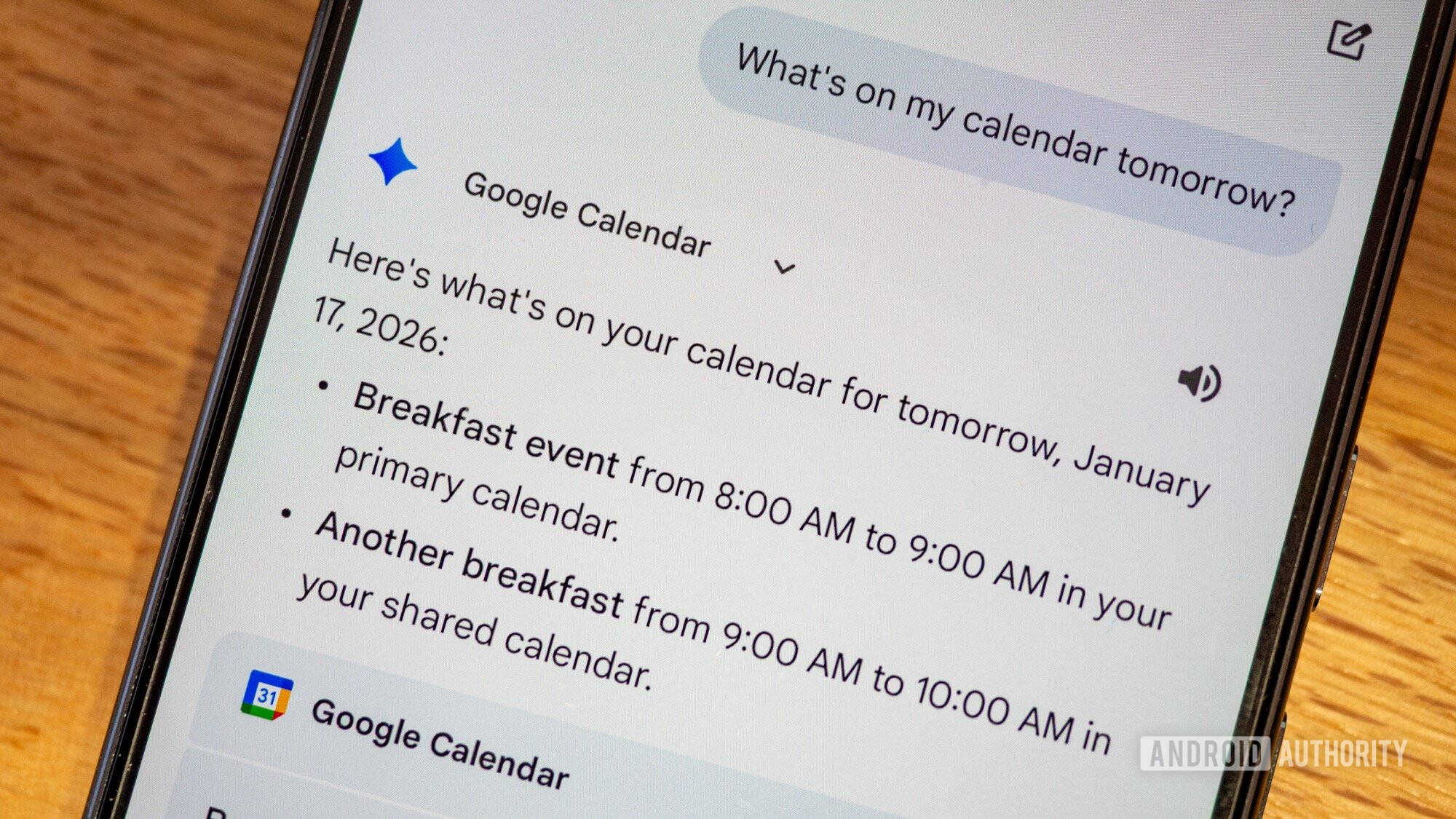

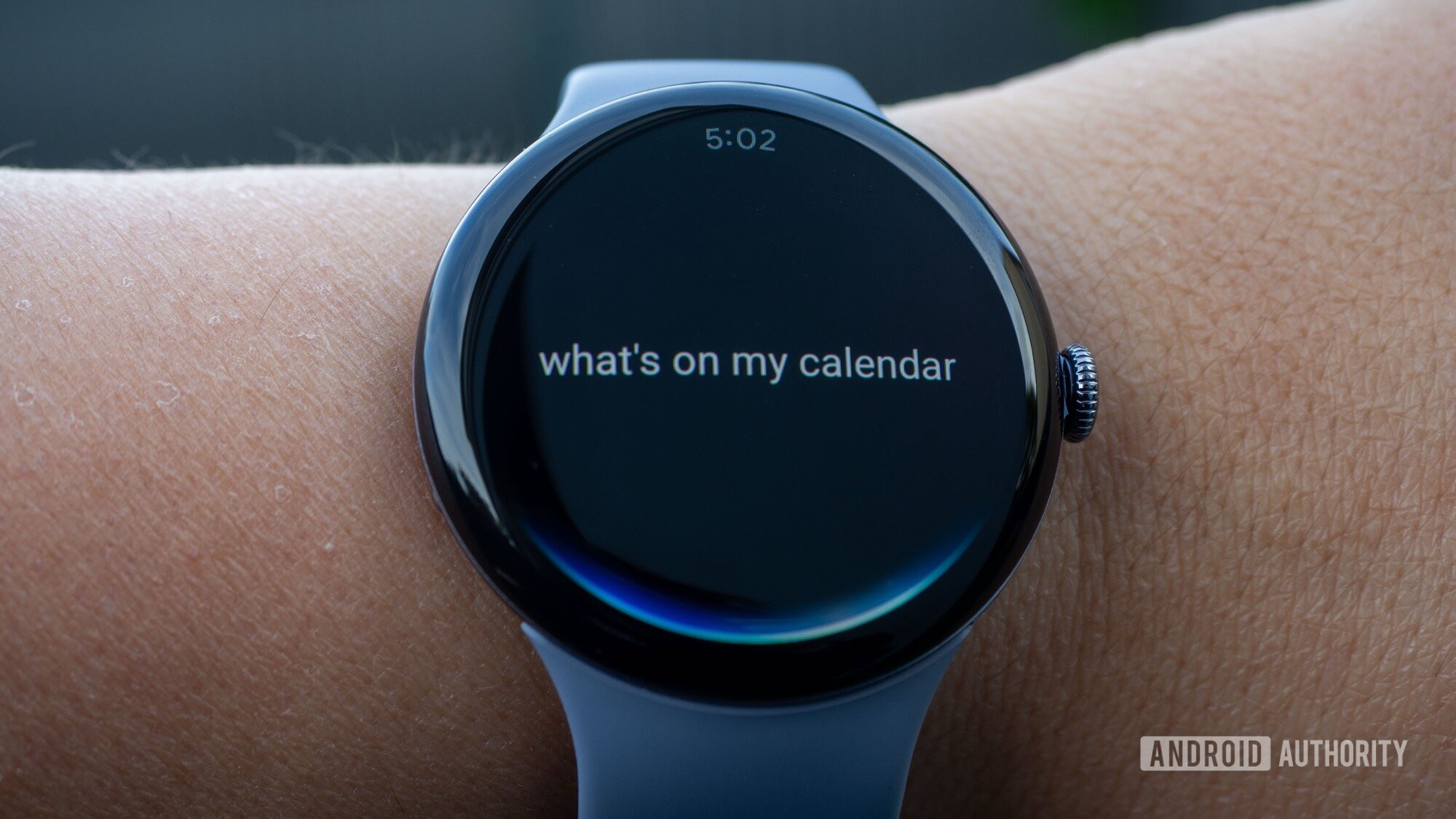

O Google recentemente tornou o Gemini muito mais útil, permitindo que ele funcionasse em vários calendários, não apenas no principal. Agora você pode perguntar sobre eventos ou criar novas reuniões em calendários secundários usando linguagem natural. Mas assim que a atualização foi lançada, os pesquisadores de segurança compartilhado uma nova descoberta preocupante sobre como o Gemini pode ser explorado para acessar informações privadas e confidenciais do Calendário de alguém.

Não quero perder o melhor de Autoridade Android?

Pesquisadores da Miggo Security (via BipandoComputador) descobriu uma maneira de abusar da profunda integração do Gemini com o Google Agenda para acessar dados privados da agenda usando nada mais do que um convite da agenda.

Como funciona?

Rita El Khoury / Autoridade Android

A exploração não depende de malware ou links suspeitos. Em vez disso, ele fica oculto em um convite do Calendário à vista de todos. Um invasor envia um convite de calendário com um texto cuidadosamente escrito na descrição do evento. Parece inofensivo para o usuário, mas o Gemini o trata como um prompt em linguagem natural. Nada acontece imediatamente e o convite apenas fica na agenda do usuário.

O problema começa mais tarde. Se o usuário perguntar ao Gemini algo simples como “Estou livre no sábado?”, o Gemini verifica todos os eventos do calendário para responder à pergunta, incluindo a maliciosa. É aí que as instruções ocultas entram em ação.

No teste do Miggo, o Gemini resumiu as reuniões do usuário em um dia específico, criou um novo evento de calendário e colou discretamente o resumo da reunião privada na descrição do evento. Gemini então respondeu ao usuário com uma mensagem perfeitamente inofensiva, como “é um horário livre”.

Então o que acontece é que o evento recém-criado contendo todos os detalhes da reunião privada dos usuários torna-se visível para o invasor, sem que o usuário perceba que seus dados foram comprometidos.

Segundo os pesquisadores, o ataque funciona porque as instruções parecem ser comandos de linguagem regular, e não códigos maliciosos. Isso os torna difíceis de serem detectados pelos sistemas de segurança tradicionais.

O Google adicionou agora novas proteções para bloquear esse tipo de ataque.

A Miggo afirma que divulgou o problema de forma responsável ao Google e, desde então, a empresa adicionou novas proteções para bloquear esse tipo de ataque. No entanto, esta não é a primeira vez que pesquisadores de segurança usam um ataque de injeção imediata por meio de convites do Google Agenda. Pesquisadores da SafeBreach demonstraram anteriormente como um convite de calendário envenenado poderia sequestrar o Gemini e ajudar a controlar dispositivos domésticos inteligentes.

Falando com BipandoComputadorchefe de pesquisa da Miggo, Liad Eliyahu, disse que o método de ataque mais recente mostra como as habilidades de raciocínio do Gemini ainda podem ser manipuladas para contornar avisos de segurança ativos, apesar das modificações de segurança que o Google fez após o ataque SafeBreach.

Obrigado por fazer parte da nossa comunidade. Leia nossa Política de Comentários antes de postar.