Resumo

- O grupo Mustang Panda, ligado à China, realizou um ataque de ciberespionagem contra funcionários do governo dos EUA, usando a captura de Nicolás Maduro como isca.

- O ataque utilizou a técnica de DLL sideloading para instalar o malware Lotuslite, que permite persistência e extração de dados de sistemas infectados.

- A campanha foi direcionada a órgãos governamentais e entidades de políticas públicas nos EUA, com foco em eventos internacionais recentes.

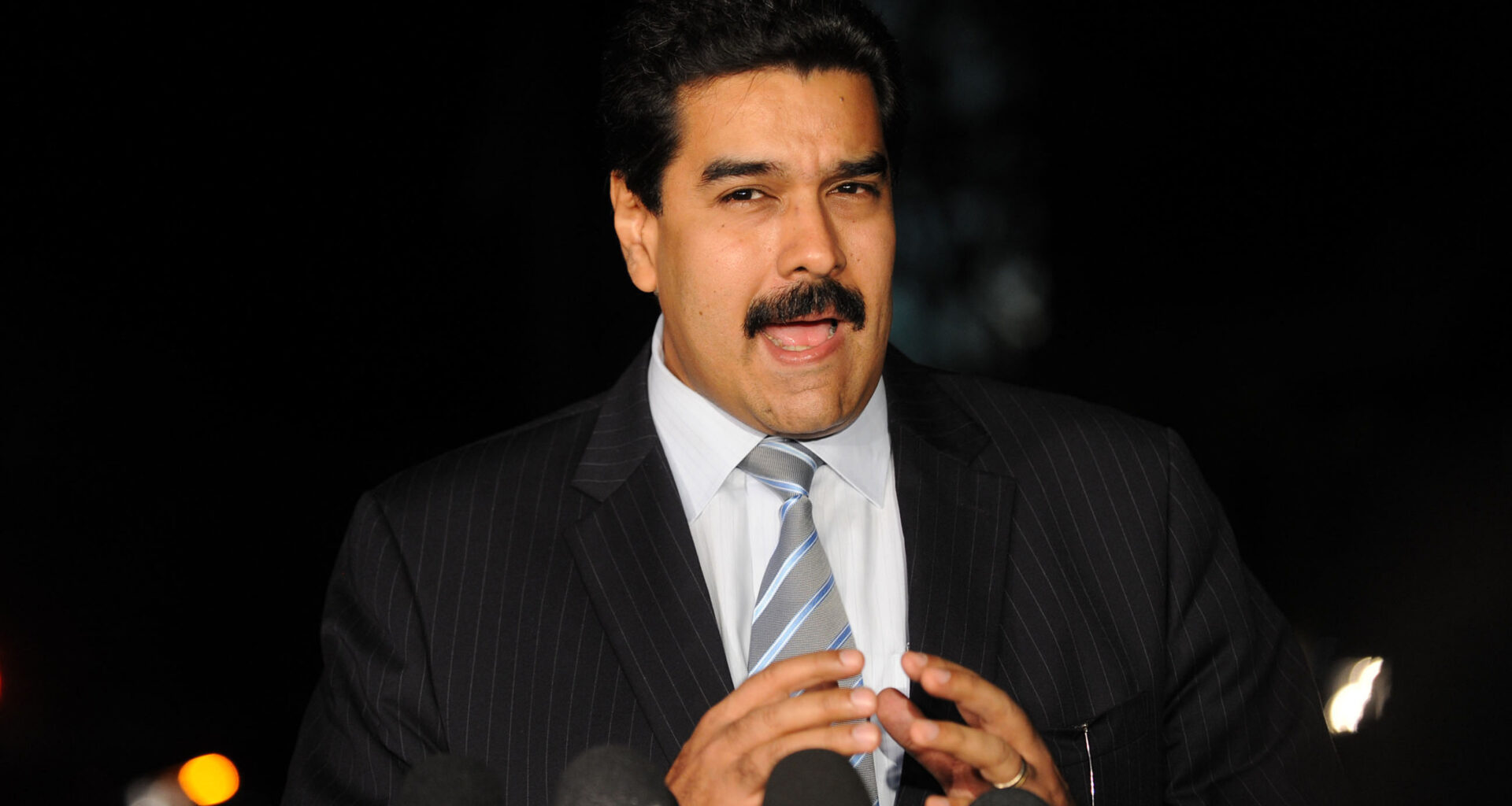

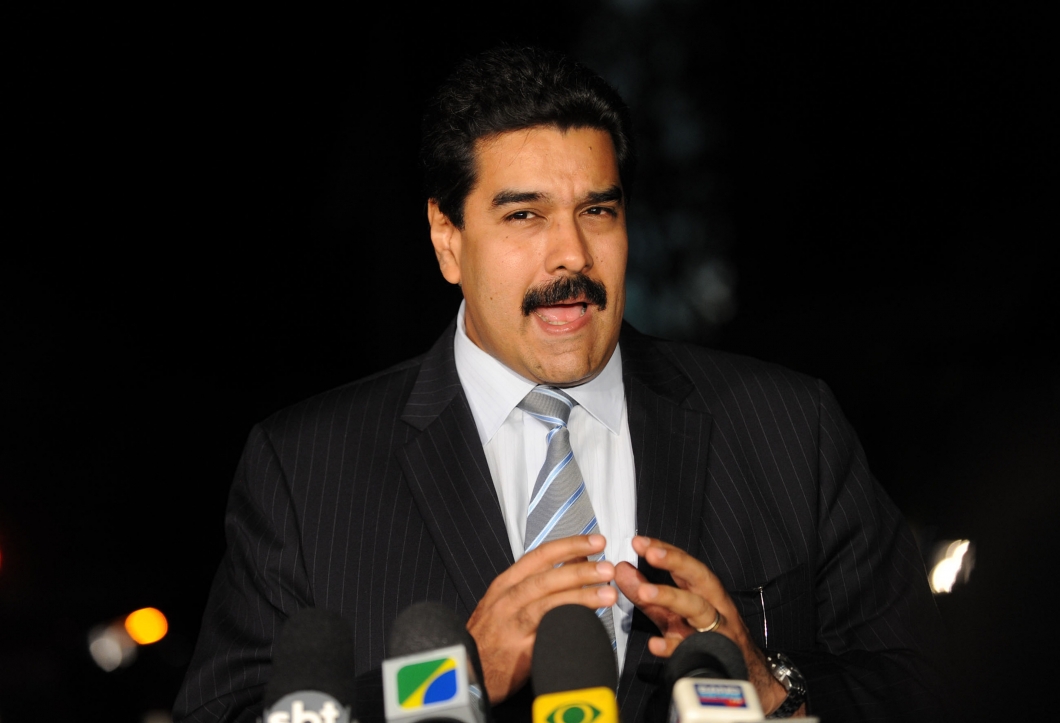

Pesquisadores de segurança identificaram uma nova campanha de ciberespionagem atribuída, com confiança moderada, a um grupo ligado à China que teve como alvo funcionários do governo dos Estados Unidos e organizações relacionadas a políticas públicas. O ataque chamou atenção por explorar um evento geopolítico sensível: a captura do presidente da Venezuela, Nicolás Maduro, em uma operação militar americana.

Segundo a Acronis Threat Research Unit (TRU), a ofensiva começou poucos dias após o episódio, em 3 de janeiro, e usou documentos falsos sobre os próximos passos dos EUA na Venezuela como isca para enganar as vítimas.

A estratégia reforça um padrão já conhecido de atores de espionagem que se aproveitam de acontecimentos recentes para aumentar a taxa de sucesso de campanhas direcionadas.

Como a captura de Maduro virou arma digital?

A investigação teve início quando analistas encontraram, no início de janeiro, um arquivo ZIP enviado à plataforma VirusTotal com o nome “EUA agora decidem o que vem a seguir para a Venezuela”. O conteúdo simulava um material legítimo de análise política, pensado para atrair funcionários públicos, analistas e especialistas em relações internacionais.

Dentro do arquivo havia um executável legítimo acompanhado de um DLL malicioso escondido. Essa combinação permitia o uso da técnica conhecida como DLL sideloading, na qual um programa confiável carrega silenciosamente um componente malicioso. O resultado era a instalação de um backdoor inédito, batizado de Lotuslite pelos pesquisadores.

De acordo com a Acronis, a análise de infraestrutura, sobreposições técnicas e métodos operacionais aponta para o grupo Mustang Panda — também conhecido como UNC6384 ou Twill Typhoon —, um ator associado a interesses chineses e monitorado há anos por agências de segurança ocidentais.

O que o malware é capaz de fazer?

O Lotuslite foi desenvolvido em C++ e se comunica com um servidor de comando e controle baseado em endereço IP fixo. Uma vez ativo, o malware consegue manter persistência no sistema infectado, realizar comunicações periódicas com os operadores e permitir a extração de dados do ambiente comprometido.

O pesquisador Santiago Pontiroli, líder de inteligência de ameaças da Acronis, afirmou que ainda não é possível confirmar se algum dos alvos teve seus sistemas efetivamente comprometidos. “Esta foi uma campanha precisa e direcionada, não um ataque amplo ou aleatório”, disse. Segundo ele, o comportamento observado indica uma ação oportunista e reativa a eventos internacionais, e não uma operação contínua e genérica.

A Acronis destaca que o direcionamento foi restrito a órgãos governamentais e entidades ligadas à formulação de políticas públicas nos EUA, o que reforça o caráter seletivo da campanha. O grupo Mustang Panda já havia usado, em ataques anteriores, temas como conferências diplomáticas e eventos políticos regionais para conduzir operações semelhantes.

Especialistas alertam que soluções de segurança como EDR e XDR podem ajudar a identificar e bloquear variantes conhecidas do Lotuslite.

Com informações do The Register

China usa captura de Maduro para hackear funcionários do governo americano